(所要時間 : 約2〜3分)

師走という言葉の通り12月に入ったのが昨日のことのように思えます。気がつけば残すところあと2日となりました。今年もまた年の暮れに一人オフィスにこもって1年の振り返りと2019年の方針再確認です。

2018年は、会社経営や事業において大きく3つの気付きを得た年となりました。

(Thanks! the photo on flickr by Ryan Morse / CC BY 2.0)

1. リモートワーク

経営というか体制というか、働き方を大きく変えた・変わった年でもありました。

オフィスはいらないんじゃないか?とふと思ったのをきっかけに、いっきにリモートワークにシフト。4月以降順調にリモート率を上げていき、結局年末12月は出社日率3割を切りました。すっかりリモートワーク主体の企業に様変わりですね。

引越し宣言をしたのが先日のこと。いつもお世話になっているオフィスナビさんに協力を頂いて、幾つか良さげな物件を内覧済みですので、来年早々には今の面積半分の部屋に引っ越します。

オフィスにかかる費用を従業員に還元するほうが良いのでは?という思いも強くなりました。ゆくゆくは仮想空間にオフィスを持ちたいですね。そのため Oculus Go での会議 など社内VRは来年以降も追求します。

2. エンタープライズiOSアプリ

2016年以降、表向きは「アプリ事業やってます」とは余り言わないできたのですが、依然として需要があることに改めて気付かされた1年でした。

それをふまえエンタープライズiOSに関する情報発信を復活させました。フェンリルさんが主催する Mobile Act OSAKA で登壇 してエンタープライズiOSネタを話させて貰ったり、完全に止まっていたエンタープライズiOSブログの記事執筆も再開しました。

(エンタープライズiOSの情報はまだまだ少ない)

おかげさま(?)で、ADEPや旧iDEPでググると1位表示されるようになったりと、これをきっかけに新しいご相談も頂くこともままありまして、やはりアウトプット重要だなと。

(appleのオフィシャルページより上に表示される)

ということで来年は更にエンタープライズiOSに関する発信を強化します。

3. WordPressサイト静的化

昨年以上に手応えを感じた1年でした。以下に幾つか実績をご紹介します。(敬称略)

LOGISTICT TODAY

https://www.logi-today.com

物流系上場会社様が運営する、月間3桁のPVを誇る高トラフィックなニュースサイト。WordPressの高速稼働で定評あるKUSANAGIで動作させても高負荷で応答不能になる事態をふまえ、静的化による高速化をさせて頂きました。

(DB設定やPHP環境のチューニングだけではどうにみおならないサイトもある。静的化で劇的に改善)

構築、引越し、その後の監視、運用の全てを任せて頂き、従前の50倍を超える応答速度高速化を達成し、継続しています。リソースが軽めのモバイル版は「ローカルファイル?」と勘違いしそうになる程の高速化っぷりで、お客様も我々も静的化の威力を実感する事例となりました。

moreNOTE

https://www.morenote.jp

富士ソフトさんのファイル共有サービスの moreNOTE オフィシャルサイト。サイトのフルリニューアルのディレクションやマネジメントなど広範囲に渡りお手伝いさせて頂きました。

静的化が不得意とするフォームを静的化サイトで実現したのがポイントです。

2年前に自社サイトで実験していた javascript のみでフォームを実現する仕組みを洗練。Contact Form7 や MW WP Form 等を使わずとも、Google Analytics のように埋め込みコードをコピペするだけで問い合わせフォームを実現できることを実証しました。

ハイセンス

https://www.hisense.co.jp

言わずと知れた家電メーカー様のサイトに導入頂きました。

2018年はTOSHIBAの白物家電事業の買収や、レグザエンジン搭載新製品の発表など話題性の高い報道が続きましたが、ニュースによるトラフィック急増に全くビクともしない運用維持ができ、静的化がメディア露出によるピークに極めて強いことを実証しました。

vermicular

https://www.vermicular.jp

言わずと知れたライスポッドのオフィシャルサイトに導入頂いた事例です。

メディア露出時の高トラフィック対策に…がお引き合いのきっかけでしたので、エンドのお客様や制作会社様の中で「静的化がメディア露出の多いサービスや製品のサイトに有効」という認識が広がりつつあることを実感できる事例となりました。

以上、2018年実績の一部をご紹介しました。

Web界隈を見渡しても、2018年は Netlify の広がり、VuePress の登場、Github Pages が独自SSLに対応など、静的なWebサイトの話題に事欠かない1年でしたね。また Netlify は2018年10月に再度大型の調達をする って発表もあったりで、来年以降もWebサイトの静的化や静的サイトの話題は盛り上がりそうです。

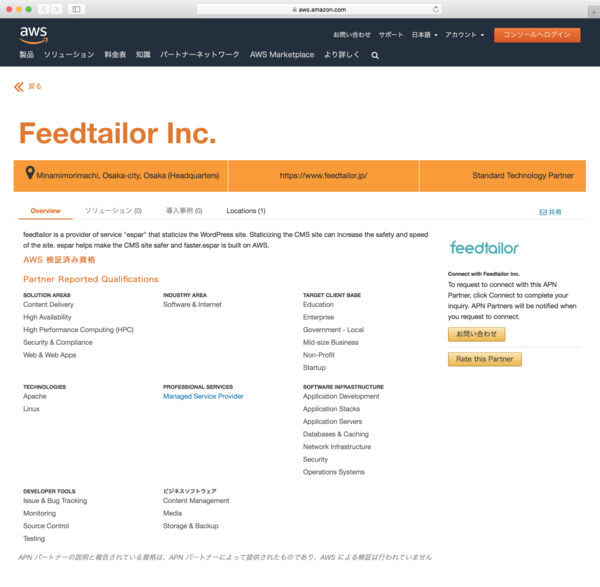

僕らのコンセプトは WordPressサイトを静的化する が基軸にありますが、来年もWebサイトの静的化促進を強化していきたいと思います。

という訳で2018年の振り返りでした。

リモートワーク、エンタープライズiOS、Webサイト静的化…気がつけばどれも弊社ならではの取組みができてきているように思いますので、来年この3分野で更にプレゼンスを高めていきます。

本年、弊社や大石個人に関わって頂いたお客様、パートナー様、フィードテイラーメンバー、皆々様に改めて御礼申し上げます。2018年も大変お世話になりました。2019年もどうぞ宜しくお願い致します。