弊社公式サイトのプレスリリースの通りなのですが、新しいサービスを始めます。

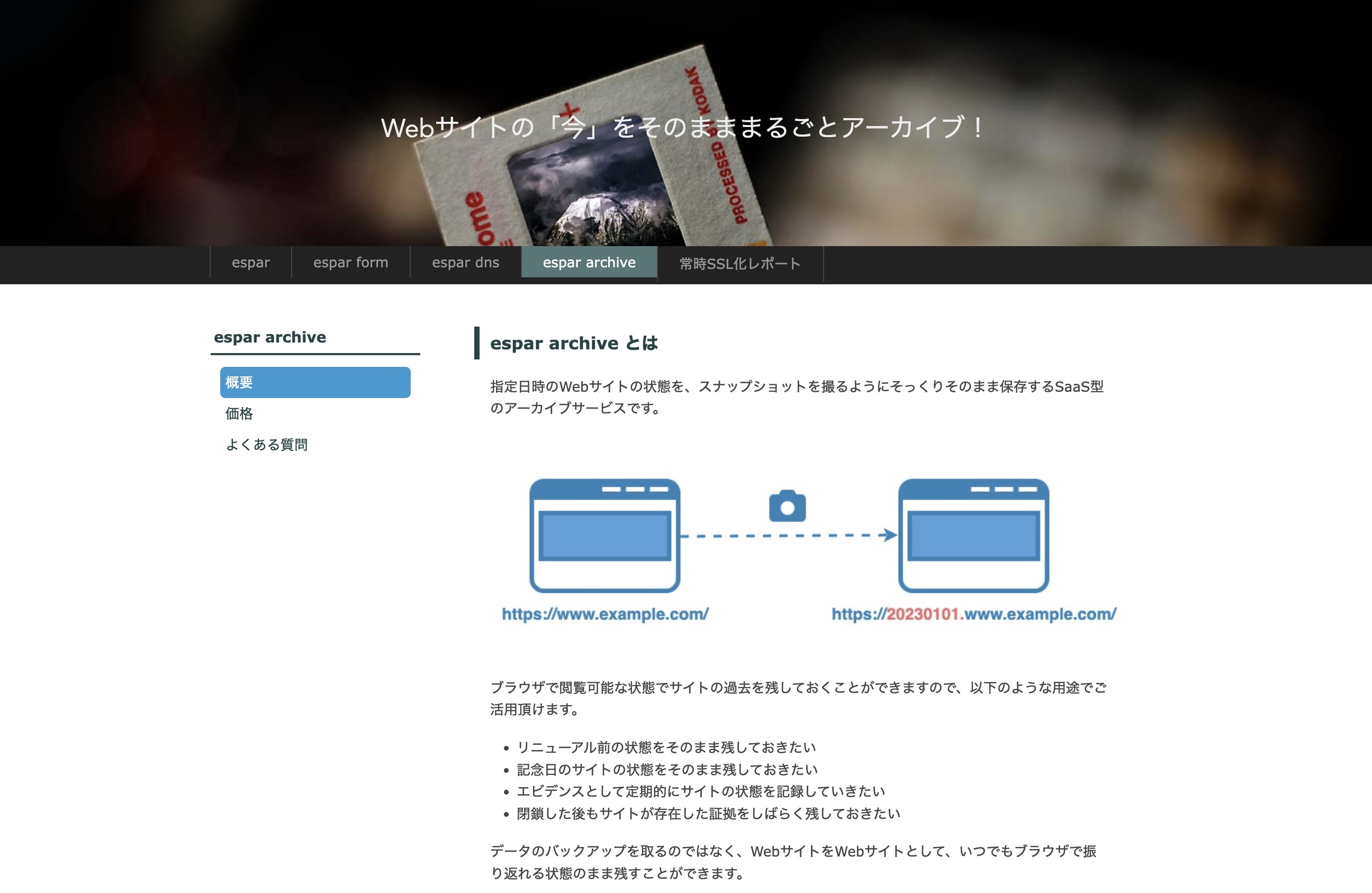

espar archive と言いまして、Webサイトを、ある日の状態そのまま丸ごと保存してしまうサービスです。いわゆるアーカイブですね。サイト全体を対象としたWeb魚拓サービスと言えるかも知れません。

なぜ始めるのか

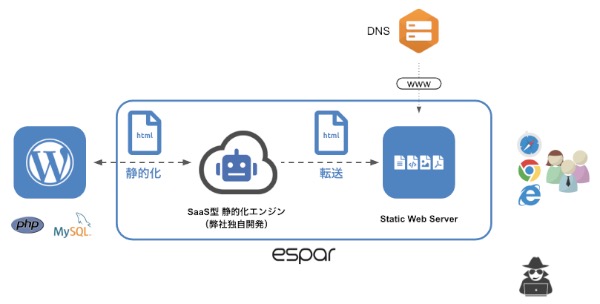

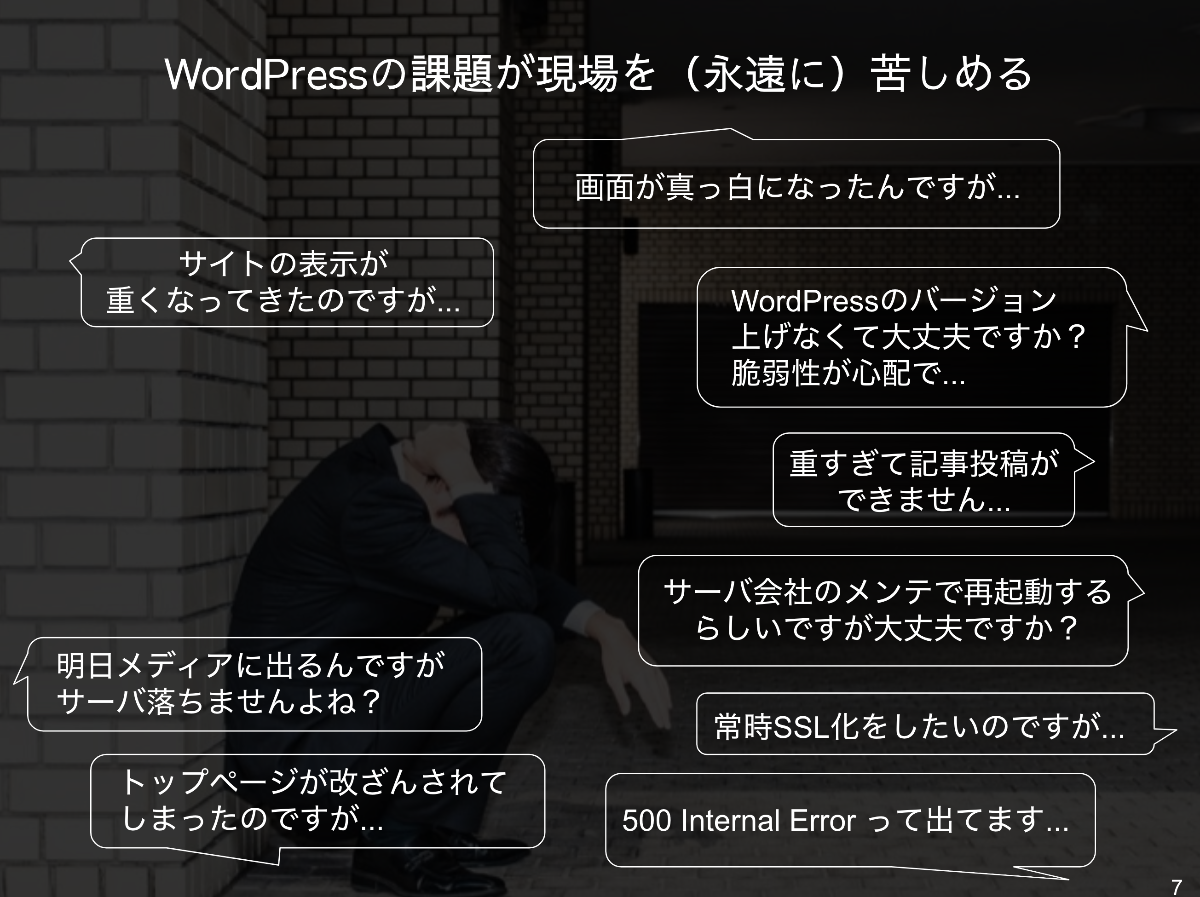

弊社では約5年前に、espar というWebサイト静的化のサービスを始めました。

当初ほどには「静的化」というキーワードは盛り上がっていませんが、実は上場企業や公共機関など、サイトの高負荷とセキュリティに課題を抱える企業様や組織で多数導入して頂いています。

(昨年は伊藤園様、ナトコ様など上場企業様も数社。キャンペーンやプレス発表等があってもビクともしない)

espar は現行サイトを「静的化」することを前提としていますが、ときおり変わったご相談を頂くことがありました。それは、

『サイトを閉鎖するので、サイトの状態を残すのに使えませんか?CMSは止めます』

というもの。

せっかく作ったコンテンツなので残したいが、ブラウザでいつでも見れる状態で残せないか?ということですね。DBやファイルのバックアップデータを残したい…というのとは異なります。

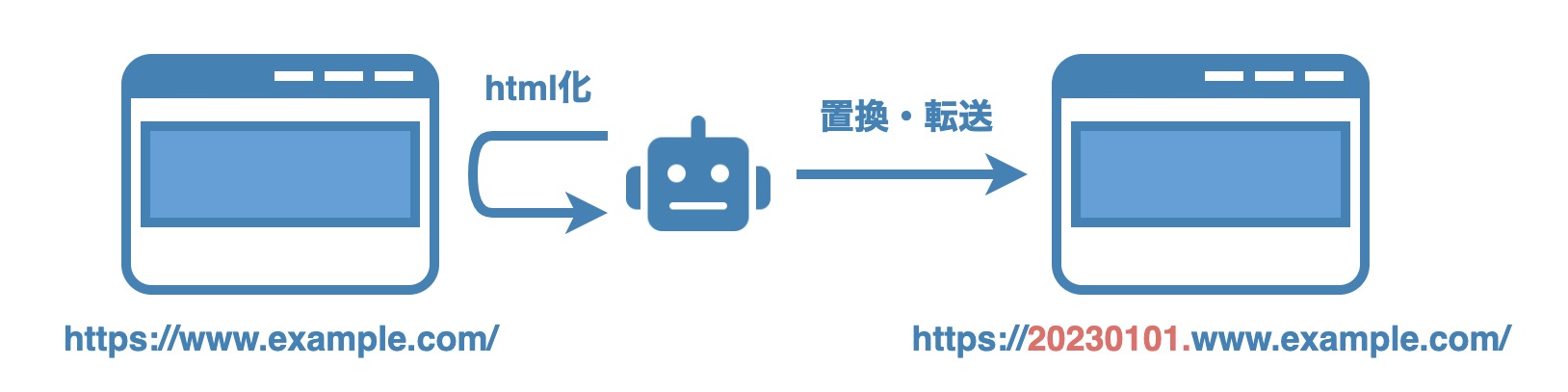

静的化技術があると、実はこれが容易だったりします。html化するわけですから、それをホスティングすれば、サイトとしてそのまま残ります。ただ、同一ドメインでは駄目で、別ドメイン(別ホスト名)でホスティングする必要はありますが。

Webサイトのアーカイブ事業は既に色々ある

国内ですと国立国会図書館が、インターネット資料収集保存事業という事業をやっています。

(主に国や地方自治体、大学、NPOなど公的組織のサイトをアーカイブしている。民間サイトも幾つかある)

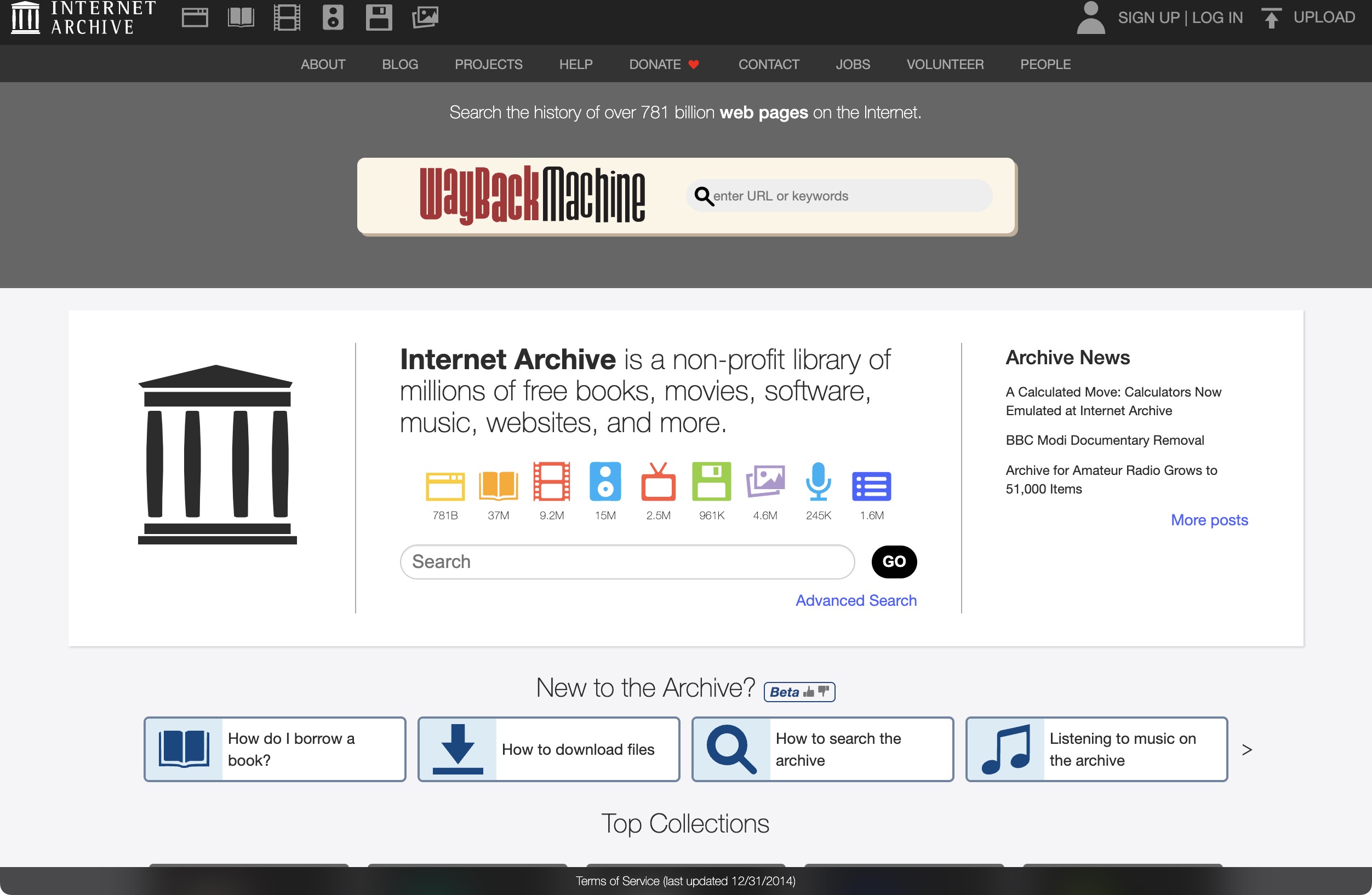

あと有名どころでは Internet Archiver という古くからあるアーカイブサイトもありますね。こちらは、ご存知の方も多いかも知れません。

前者は公的サイトが主な対象で民間サイトは国会図書館の選定によります。後者はサイト保有者が意図した日のアーカイブが難しいという特徴があります。

espar archive は、同じアーカイブ事業ですが、サイト保有者意向でアーカイブできる商用サービスという位置づけを狙ったものとなります。

espar archive の紹介

espar archive では、コア技術として弊社独自開発の静的化エンジン (espar crawler) を使って、対象サイトのクローンを作り、別ドメイン(別ホスト名)でホスティングします。ページをhtml化するだけでなく、画像やcss/jsをはじめ、PDFや動画などあらゆるファイルを全部残します。

(公開されているWebサイトであればCMSやインフラの種別によらず適用可能)

日付名がついた右側のURLで、いつでもアーカイブした日のサイトの状態を振り返ることができます。

サイトを丸ごと残しますので、ある階層以下の差分を見比べることも容易です。以下は、弊社で運用しているiOS関連サイトエンタープライズiOS研究所の、2023/1/1の状態と今を比較する例です。

https://20230101.www.micss.biz/blog/ (2023年1月1日の状態)

https://www.micss.biz/blog/ (今の状態)

前者をブラウザで開けば、2023年1月1日時点のサイトを振り返ることができるわけです。ドメイン名が異なるため https 対応には別途サーバ証明書が必要になりますが、espar archive 側で証明書も取得・設置してしまいます。

なお、著作権の関係から、対象サイトの保有者であるか、その委託を受けたことが明らかな方のお申込みのみの受け付けとなります。(ドメイン設定や指定のファイル設置によりサイト所有確認を実施)

espar archive は、以下のような用途を想定しているのですが、

- リニューアル前の状態をそのまま残しておきたい

- 記念日のサイトの状態をそのまま残しておきたい

- エビデンスとして定期的にサイトの状態を記録していきたい

- 閉鎖した後もサイトが存在した証拠をしばらく残しておきたい

他にもWebサイトをアーカイブすることが役に立つシーンもあるかも知れません。

「アーカイブ」と「バックアップ」は同一視されることが多く、「バックアップ」があれば「アーカイブ」は不要という考え方もなくはありません。実際、Webサイトのバックアップをとるサービスは色々ありますし、レンタルサーバにもその機能が標準で備わっている場合もありますね。

しかし、データだけの「バックアップ」では、いざ過去の状態を確認するとなると手間暇が意外にかかるものです。それに、現行サイトと過去状態を併存させることはできません。現サイトが過去に戻るに過ぎません。

弊社では、いつでも過去の状態がそのままブラウザ閲覧できることに価値があると考え、サービス化するに至りました。

ということで、Webサイトのアーカイブサービス espar archive のご紹介でした。もし、特定日時のサイトの状態を永続的に残したいというシチュエーションがありましたらこちらよりご連絡頂けたら幸いです。